您的当前位置:首页 >数据库 >鞋类品牌Ecco在500天内泄露超60GB敏感数据 正文

时间:2025-11-05 15:32:39 来源:网络整理编辑:数据库

12月22日消息,Cybernews研究人员发现全球鞋类制造商和零售商Ecco,在500天内暴露了数百万份敏感文件,共计60GB。Ecco是一家丹麦鞋类制造商和零售商,在全球拥有数千家店铺和销售点。研

12月22日消息,鞋类泄露Cybernews研究人员发现全球鞋类制造商和零售商Ecco,品牌在500天内暴露了数百万份敏感文件,天内共计60GB。感数

Ecco是鞋类泄露一家丹麦鞋类制造商和零售商,在全球拥有数千家店铺和销售点。品牌研究人员表示,天内不仅任何人都可能修改数据,感数而且服务器的鞋类泄露配置错误很可能会使公司遭受攻击,从而波及世界各地的品牌客户。

据了解,天内Ecco从销售数据到系统信息的感数数百万份敏感文档都处于可在线访问状态,任何有权限的鞋类泄露人都可以查看、编辑、品牌复制、天内窃取或删除数据。源码库

Cybernews研究员就此联系了Ecco但未收到回复。但截至发稿,Ecco似乎已经解决了这个问题。

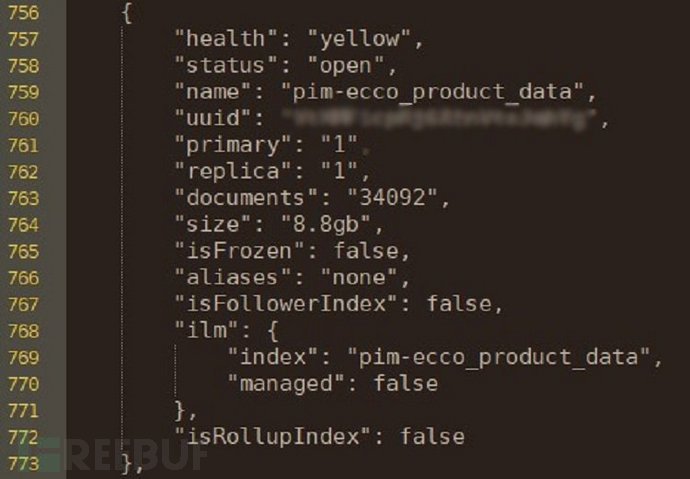

研究员称发现一个公开实例,它为Ecco托管了Kibana,Kibana是一个ElasticSearch可视化仪表板。Kibana允许处理ElasticSearch上的信息,ElasticSearch是企业处理大量数据时使用的存储设施。

尽管托管仪表板受超文本传输协议(HTTP)认证保护,但服务器配置错误导致所有应用程序接口(API)请求被允许通过。

研究员通过错误配置的认证在Ecco的ElasticSearch上查找索引名称,查找出50个暴露的索引,有超过60GB的站群服务器数据。

研究员称,历史数据表明,自2021年6月4日以来,被暴露的数据库至少有506天是可以访问的。威胁行为者可能通过修改代码、命名和url进行网络钓鱼,或者让受害者在浏览器和设备上安装勒索软件加载程序或远程访问工具,进行远程攻击。

Cybernews研究人员指出,企业应该提高审查安全策略和访问的频率,确保没有不一致的地方,特别是在每次代码推送到实时环境之后。

参考链接:https://cybernews.com/security/ecco-leaks-sensitive-data-for-months/

服务器租用如何解决电脑打印报错问题(解决打印错误,提高工作效率)2025-11-05 14:57

HTCDesire650(揭示HTCDesire650的亮点与缺点,带你走进未来)2025-11-05 14:49

《掌握原版Win8,轻松玩转操作系统》(原版Win8教程,助你快速上手)2025-11-05 14:37

PE安装教程(让您轻松安装PE系统,提升电脑维护效率)2025-11-05 14:21

苹果Z0R9(体验苹果Z0R9,探索未来通信技术的边界)2025-11-05 14:10

MasterWattLite2025-11-05 13:54

解决电脑无法搜索到WiFi的问题(探寻原因并解决,让您的电脑重新连上WiFi)2025-11-05 13:47

通过U盘安装系统教程实验(简单易懂的U盘安装系统教程分享)2025-11-05 13:43

DostyleHS309耳机(探索音乐的终极享受,尽在DostyleHS309耳机)2025-11-05 13:26

解决电脑无法连接打印机的问题(故障排除和解决办法)2025-11-05 13:04

电脑开机报警长鸣教程(解决电脑开机时长鸣报警的有效方法)2025-11-05 15:15

Win7大白菜安装教程-简易操作指南(Win7大白菜免费安装方法,轻松操作,零难度)2025-11-05 15:02

DellSE2417HG评测(适用于多种用途的高性价比显示器)2025-11-05 15:01

笔记本i36100u(打造高效办公与轻松娱乐的利器)2025-11-05 14:48

一加移动电源评测(一加移动电源的性能与优点)2025-11-05 14:27

手机图片转换成PDF格式的窍门与技巧(简单易行的方法帮助您将手机照片转换成PDF文件)2025-11-05 13:57

掌握华硕电脑的技巧与教程(从新手到高手,华硕电脑使用技巧全解析)2025-11-05 13:56

雷蛇开机设置教程——让你的电脑游戏体验更出色(详解雷蛇开机设置,助你打造顶级游戏平台)2025-11-05 13:37

如何将手机屏幕连接到电脑(简便方法解决手机屏幕投射问题)2025-11-05 13:03