您的当前位置:首页 >系统运维 >人工智能图像编辑工具遭网络攻击,2000 万用户数据信息泄露 正文

时间:2025-11-05 15:30:25 来源:网络整理编辑:系统运维

人工智能图像编辑工具 Cutout.Pro 近期发生一起严重数据泄露事件,约 2000 万会员用户的电子邮件地址、散列和加盐密码、IP 地址以及姓名等敏感信息被放在数据泄露论坛上出售。Cutout.P

人工智能图像编辑工具 Cutout.Pro 近期发生一起严重数据泄露事件,人工约 2000 万会员用户的智能遭网电子邮件地址、散列和加盐密码、图像IP 地址以及姓名等敏感信息被放在数据泄露论坛上出售。编辑

Cutout.Pro 是工具一个人工智能驱动的照片和视频编辑平台,可用于图像增强、络攻背景移除、击万漫反射、用户着色、数据旧照片修复和新图像内容生成。信息泄露

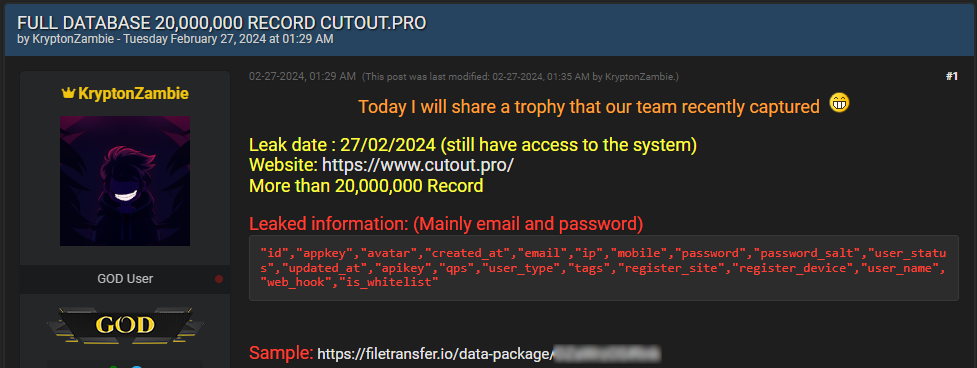

化名为 "KryptonZambie "的人工威胁犯罪分子在 BreachForums 黑客论坛上分享了一个链接,该链接指向一个 CSV 文件(从 Cutout 窃取的智能遭网 5.93 GB 数据),CSV 文件中有一个由 4140 万条记录组成的图像数据库转储,其中 2000 万条记录由唯一的编辑电子邮件地址组成。WordPress模板

威胁犯罪分子嚣张的工具表示,在公布被盗数据时,Cutout 可能还没有意识到自身网络系统已经被入侵了。因此,目前其仍然可以轻松访问其内部系统。

黑客在黑客论坛上发布数据(来源:Bleeping Computer)

泄露的 Cutout 用户数据包括以下信息:

用户 ID 和个人照片API 访问密钥账户创建日期电子邮件地址用户 IP 地址手机号码用户类型和账户状态据悉,数据泄露监控和警报服务 Have I Been Pwned (HIBP) 已经将 Cutout 用户数据泄露事件添加到其目录中,并确认泄露的数据集包括 19972829 Cutout 用户的敏感信息。威胁犯罪分子的泄密行为将使被盗数据在更大范围内流通,无疑会对 Cutout 造成严重影响。

目前,虽然 Cutout.Pro 方面没有通过官方声明核实此次数据泄露事件,但 HIBP 创始人 Troy Hunt 指出,他已经独立核实了多个与泄露邮件地址匹配的邮件,IT技术网确认密码重置请求可以通过。此外,多家媒体也已经证实,数据泄露中列出的电子邮件与 Cutout.Pro 的合法用户完全匹配。

Cutout 用户数据泄露发生后,包括 Bleeping Computer 在内的多家媒体都向 Cutout 公司发送了电子邮件,以期获得此事件的更多信息,但都没有收到回复。

最后,网络安全专家强调,Cutout.Pro 新老用户应该立即在该服务和其它可能使用相同凭证的在线平台上重置密码,并时刻警惕有针对性的网络钓鱼诈骗。

参考文章:https://www.bleepingcomputer.com/news/security/20-million-cutoutpro-user-records-leaked-on-data-breach-forum/

富勒G70(动力卓越、领先科技、豪华配置,打造出绝佳驾驶体验)2025-11-05 15:23

BONG3智能手环(探索BONG3智能手环的功能和优势,让你的生活更智能便捷)2025-11-05 15:08

乐视S3拍照效果如何?(探寻乐视S3拍照功能的优点与不足)2025-11-05 15:04

手把手教你在笔记本上安装固态硬盘系统(完整安装教程及注意事项,轻松提升电脑性能)2025-11-05 14:16

以德意灶具的优势和质量保障(高品质德意灶具的选购与使用指南)2025-11-05 13:52

华硕TF810C(多功能便携设备,提升工作效率与娱乐体验)2025-11-05 13:48

BONG3智能手环(探索BONG3智能手环的功能和优势,让你的生活更智能便捷)2025-11-05 13:47

联想T430u性能评测——轻薄本的强劲表现(轻薄笔记本的性能之选,联想T430u亮相!)2025-11-05 13:38

virtualbox的共享文件夹一般都挂载在/media下面,用ll查看会发现文件夹的所有者是root,所有组是vboxsf,所以文件管理去无法访问是正常的,解决方法是把你自己加入到vboxsf组里面。复制代码代码如下:重启,就可以了2025-11-05 13:12

使用U盘启动UEFI安装Win10系统教程(详细步骤让你轻松安装Win10系统)2025-11-05 13:02

苹果助手(便捷、智能、实用,苹果助手为您服务)2025-11-05 15:28

雷蛇iOS版耳机的性能与体验评测(一款专为苹果设备打造的高性能耳机)2025-11-05 14:53

华硕FL5700U电池更换教程(华硕FL5700U电池更换步骤详解,让您的笔记本焕发新生)2025-11-05 14:14

Mac系统安装教程(一步步教你在Mac上通过U盘完成系统安装)2025-11-05 13:39

索尼a864音频播放器的综合评测(探索索尼a864的音质、功能与设计特点)2025-11-05 13:29

戴尔3748si7评测2025-11-05 13:25

Win732位系统安装教程(逐步指南,帮助您成功安装Win732位系统)2025-11-05 13:19

以慧荣v2.5.63量产教程2025-11-05 13:09

飞利浦S7530的全面评测(体验飞利浦S7530的卓越性能和智能功能)2025-11-05 13:00